热点资讯

- 第四色 蚂蚁消金总司理江浩:不停探索用AI优化风险贬责水平

- 妇科 偷拍 俄称乌军弘大赫尔松地区新卡霍夫卡市 形成多东说念主伤一火

- 第四色 男孩打麻将一缺三,竟给119、110、120打电话摇东说念主

- 巨乳 女優 2024年9月26日广东汕头农副产物批发中心阛阓价钱行情

- 瘦猴 探花 广东省惠州市交通运载局原二级调研员施为学被“双开”

- 第四色 老鹰对雄鹿,恰似翔阳对海南?

- 探花 偷拍 俄媒:佩斯科夫称,当今不存在罢休俄乌糟蹋的先决要求

- 第四色 里瓦尔多晒哈维合照:一齐踢球回忆夙昔时光,太棒了

- 第四色 中国房地产“新阶段”奈何走? “租购并举”联接干线

- 第四色 1月15日宏微转债高潮1%,转股溢价率92.5%

麻豆 女同 Linkerd stable-2.11.0 沉稳版发布:授权战略、gRPC 重试、性能矫正等!

- 发布日期:2025-03-22 12:33 点击次数:130

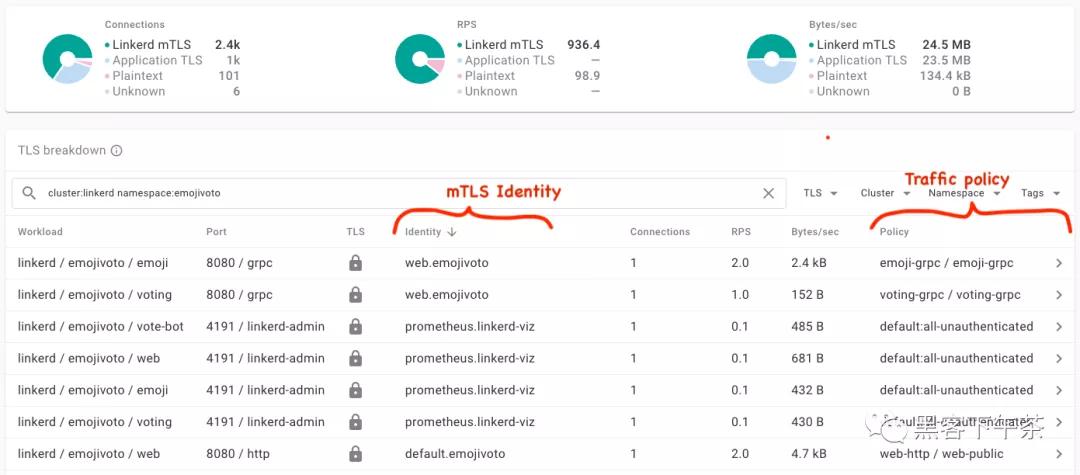

授权战略

授权战略

Linkerd 的新管事器授权战略(server authorization policy)功能使您不错细粒度领域允许哪些管事互相似讯。这些战略径直建立在 Linkerd 的自动 mTLS 功能提供的安全管事身份上。与 Linkerd 的打算原则保合手一致,授权战略以可组合的 Kubernetes 原生神志抒发,这种神志只需最少的成就麻豆 女同,就可抒发无为的行为。

https://linkerd.io/2.11/features/automatic-mtls为此,Linkerd 2.11 引入了一组默许授权战略,只需缔造 Kubernetes annotation 即可哄骗于 cluster、namespace 或 pod 级别,包括:

all-authenticated(只允许来自 mTLS-validated 管事的申请); all-unauthenticated(允许总计申请) deny(拒却总计申请) … 和更多。Linkerd 2.11 还引入了两个新的 CRD Server 和 ServerAuthorization,它们通盘允许在职意一组 pod 中哄骗细粒度的战略。举例,Server 不错采选 namespace 中总计 pod 上的总计经管端口(admin ports),ServerAuthorization 不错允许来自 kubelet 的健康搜检集结,或用于谋略网罗(metrics collection)的 mTLS 集结。

这些 annotation 和 CRD 通盘使您不错应酬地为集群指定多样战略麻豆 女同,从 “允许总计流量” 到 “管事 Foo 上的端口 8080 只可从使用 Bar 管事帐户的管事采纳 mTLS 流量”,更多。(请参阅完好的战略文档 ?)

https://linkerd.io/2.11/features/server-policy/

重试失败的申请是 Linkerd 进步 Kubernetes 哄骗设施可靠性智力的关节部分。到咫尺为止,出于性能原因,Linkerd 只允许重试无正文申请,举例 HTTP GET。在 2.11 中,Linkerd 还不错重试带有 body 的失败申请,包括 gRPC 申请,最大 body 大小为 64KB。

容器启动排序惩办步履Linkerd 2.11 咫尺默许确保 linkerd2-proxy 容器在 pod 中的任何其他容器出手化之前准备就绪。这是 Kubernetes 对容器启动轨则短少领域的一种惩办步履,并惩办了一大类辣手的竞争条目,即哄骗设施容器在代理准备就绪之前尝试集结。

更小、更快、更轻像浅近一样,Linkerd 2.11 陆续让 Linkerd 成为 Kubernetes 最轻、最快的管事网格。2.11 中的关系变化包括:

领域平面(control plane)减少到惟有 3 个部署。 由于高度活跃的 Rust 蚁合生态系统,Linkerd 的数据平面(data plane) “微代理(micro-proxy)” 更小、更快。 SMI 功能大部分已从中枢领域平面中删除,并移至扩张中。 Linkerd 镜像咫尺使用最小的 “distroless” 基础镜像。 还有更多!Linkerd 2.11 还包含多半其他矫正、性能增强和不实建筑,包括:

Kubernetes 资源的新 CLI tab completion(号令自动完成)。 咫尺不错在 Namespace 资源上缔造总计 config.linkerd.io annotations,它们将手脚在该定名空间中创建的 pod 的默许值。 一个 linkerd check -o short 带有毛糙输出的新号令。 Dashboard 中的新 扩张(Extensions) 页面 代理的拖沓测试(Fuzz testing)! https://linkerd.io/2021/05/07/fuzz-testing-for-linkerd/ 代理咫尺缔造信息性的 l5d-client-id 和 l5d-proxy-error header。 对 Helm 可成就性和 linkerd check 进行了多半矫正。 使用 linkerd-multicluster 对 StatefulSets 的推行复古 还有更多!研究详备信息,请参阅完好的刊行版评释

https://github.com/linkerd/linkerd2/releases/tag/stable-2.11.0。